5亿美元的教训,不要让PDF文档钓鱼攻击发生在你身上

摘要: 详解一份假PDF文件如何让你资产归零。

原文作者:Serpent,Web3 安全从业者

原文编译:0x711,BlockBeats

据 The Block 报道,今年 3 月 Axie Infinity 侧链 Ronin 跨链桥被攻击导致 5.4 亿美元资产被盗的起因,是 Axie Infinity 的员工接收并下载了一份 PDF 文档形式的招聘 offer。文档内附有病毒,导致信息泄露。

随着加密世界资金量的加码,钓鱼攻击愈发常见。去年 10 月 AnubisDAO 也发生了疑似邮箱接收 PDF 文档格式的 SAFT 协议,导致 6000 万美元被盗。那么 PDF 文档钓鱼攻击要如何识破并预防呢?

Web3 安全从业者 Serpent 在其社交网站梳理了这种黑客攻击方式。黑客通过将可执行脚本伪装成 PDF 资料诱骗受害者点击,以此盗取资产。BlockBeats 将其推文翻译整理如下。

假文件扩展名骗局警告

黑客正在通过修改文件扩展名,将恶意文件伪装成 PDF,并针对艺术家、影响者和项目方进行攻击。原理如下:

案例:加密艺术家TARSIUS收到一条委托消息,并收到一个压缩文件包,里面据称包含了「客户要求、示例以及草图等资料」。当该艺术家打开这个压缩包后,原本普通的委托就变味儿了。

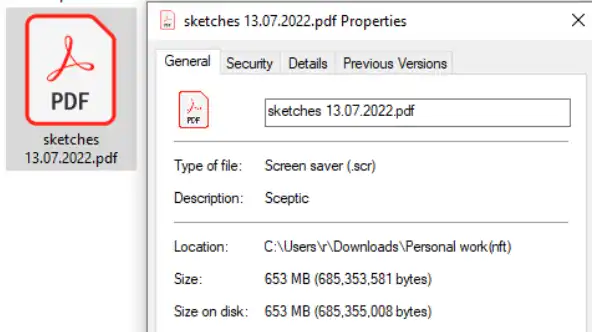

打开压缩包文件后,我们可以看到提供的示例,以及包含「客户」草图的 PDF 文件,但这不是普通的 PDF 文件。它实际上是一个屏幕保护程序 (.scr) 文件,它是一个可执行脚本,伪装成 PDF 文件。

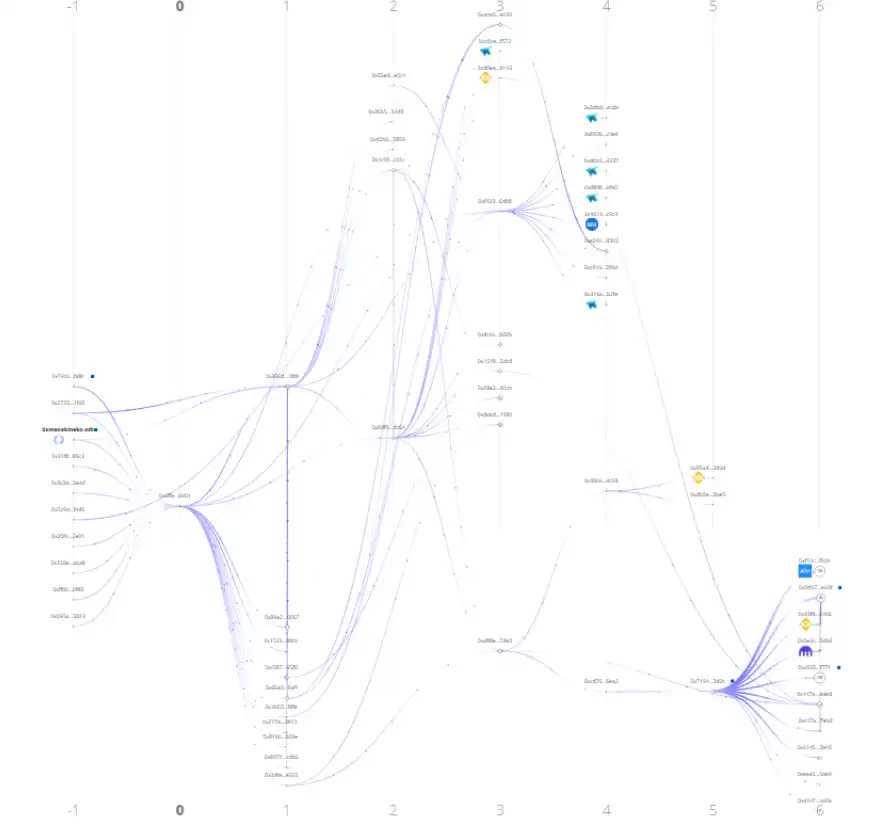

艺术家打开 PDF 文件查看草图后,他的所有 NFT 都被上架并出售,他所有的 ETH 都被转移到了骗子的钱包。 篇幅所限,本文只列举受害者部分交易。

那么黑客是如何得手的呢?他更改了文件扩展名并在末尾添加了.pdf,然后将文件的图标更改为 PDF 图标。他还用垃圾代码填充了文件,超过了病毒文件本身的文件大小,以此加强迷惑性。

艺术家不是这个骗局的唯一目标。最近,KOL、推广者和项目方都被作为攻击目标,许多人失去了对钱包和账户的控制权,一切都被彻底抹去。

这是一种古老的 Web2 诈骗策略,它适用于任何和所有文件类型。

如何能避免这种情况?

1. 不要随意下载或打开随机文件;

2. 始终检查文件类型;

3. 研究和学习基本的 Web2 安全常识。

如果您需要打开任何文件,请将它们放在 Google Drive 上并在那里查看,或使用虚拟机。我个人两者都用。

您可以通过单击文件资源管理器顶部的「查看」,然后启用「文件扩展名」来启用文件类型扩展名。这将显示所有文件的文件扩展名。(该功能默认情况下是关闭的。)

.scr 文件是可执行文件,可以运行任何代码,它基本上是一个 .exe 文件。他们将如何通过这种方式损害您的钱包?好吧,从这一点开始,我们可以假设您的整个 PC 都受到了攻击。

你所有的 cookies、密码、扩展数据,所有的东西,都被窃取了。例如,他们可以将您的 MetaMask 插件更改为经过修改的恶意版本,或者更简单地说,他们可以等待您登录并访问您的 MetaMask,他们将拥有一切。

解决办法有很多,但如果你确实中招了,你可以假设你的电脑受到了损害。我建议重置它,创建一个新钱包,并更改所有密码。

English

English

评论(0)

Oh! no

您是否确认要删除该条评论吗?